勒索病毒肆虐 正确的工业安全隔离很重要

自从2017年wannacry勒索者病毒全球爆发,涉及全球180多个国家,至少30万用户中招,全球造成数十亿美元损失,中国也有将近三万家企事业单位收到了感染;同年瑞士Modzero公司发现在惠普的音频驱动中存在着记录用户操作的键盘记录器;欧洲某石油化工厂的咖啡机中勒索病毒并传播到工厂的PLC控制系统;

2018年2月23日,湖北襄阳南漳县人民医院被植入“升级版勒索病毒”,要求医院支付比特币才能正常使用。

2018年8月3日,台积电(台湾集成电路制造股份有限公司)12英寸晶圆厂和营运总部,突然传出电脑遭病毒入侵且生产线全数停摆的消息,几个小时之内,台积电位于台中科学园区的Fab 15厂,以及台南科学园区的Fab 14厂也陆续传出同样消息,台积电在台湾北、中、南三处重要生产基地同步因为病毒入侵而导致生产线停摆,而这次攻击台积电设备的是勒索病毒Wannacry,具体现象是电脑蓝屏,锁各类文档、数据库,该病毒利用的是黑客组织“影子经纪人”从美国国家安全局网络武器库中盗取的黑客工具“永恒之蓝”。

2019年1月

国内某企业中招了包括最新的Wannacry病毒WannaMine矿马和“驱动人生”变种;下面就将具体的病毒发现过程进行详述,给工控企业和用户敲个警钟,发现病毒尽快处理,别再认为工控机、服务器等蓝屏和重启是因为机器硬件和驱动的问题,也有可能是病毒造成。

1、WannaCry的发现和确认(mssecsvc.exe)

该企业自2017年9月份左右几台老的服务器(Windows Server 2000 SP4)出现应用客户端访问不到数据库的情况,需要重启服务器解决,慢慢的服务器出现自动重启和蓝屏,客户认为是系统和机器用的年限太久造成,而且某些应用软件是基于Windows 2000和Windows Server 2003的,经常出现资源不足而导致业务中断,因此通过伟联科技的WiP2V技术将原来的老工控机和服务器在线迁移到了私有云服务器集群,解决了应用软件资源不足和经常连不上数据的问题,但是当我们把其中1台运行MSSQL的物理服务器转换为虚拟机后,出现了虚拟机蓝屏;该事件引起了伟联科技技术工程师的重视,因此对蓝屏后的Memory.dmp文件进行了分析,得出结果造成系统蓝屏的进程是mssecsvc.exe;

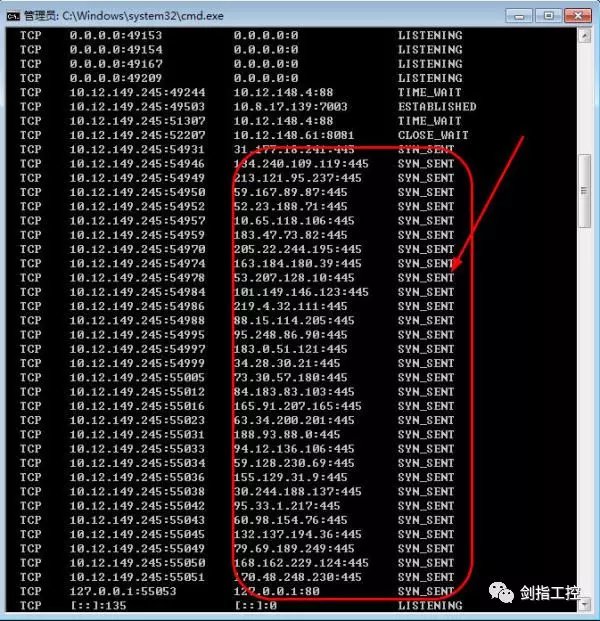

通过进一步分析我们确认mssecsvc.exe为WannaCry主文件,这个病毒会智能释放执行tasksche.exe文件并且自动建立mssecsvc2.0服务,再次执行的时候会自动获取被感染电脑的IP地址,不断尝试联接到相同子网内每个IP地址的TCP 445端口进行数据传输窃取

至此,确认该机器已经中了Wannacry勒索者病毒,该病毒会通过微软SMB漏洞(漏洞公告:MS17-010)在数小时内感染局域网内的全部电脑;

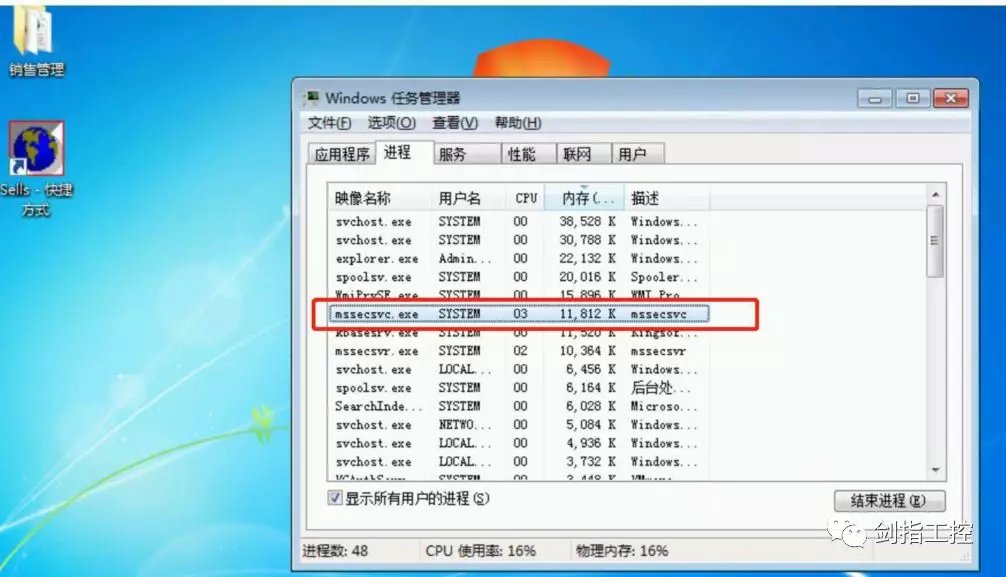

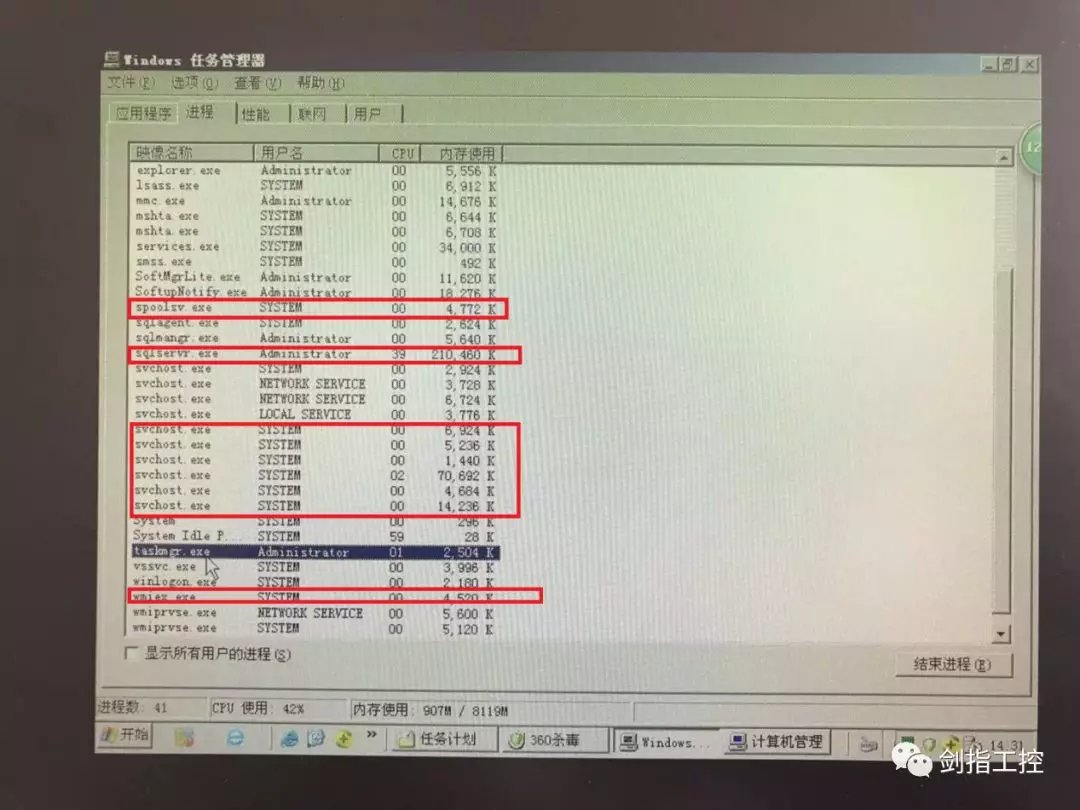

为了进一步确认,我们查看了Windows任务管理器和C:\Windows目录,如下图:

本次捕获到病毒样本文件三个,mssecsvc.exe、qeriuwjhrf、tasksche.exe,如图所示,根据其md5校验值,tasksche.exe和qeriuwjhrf文件大小为2014KB,mssecsvc.exe大小为3636KB。

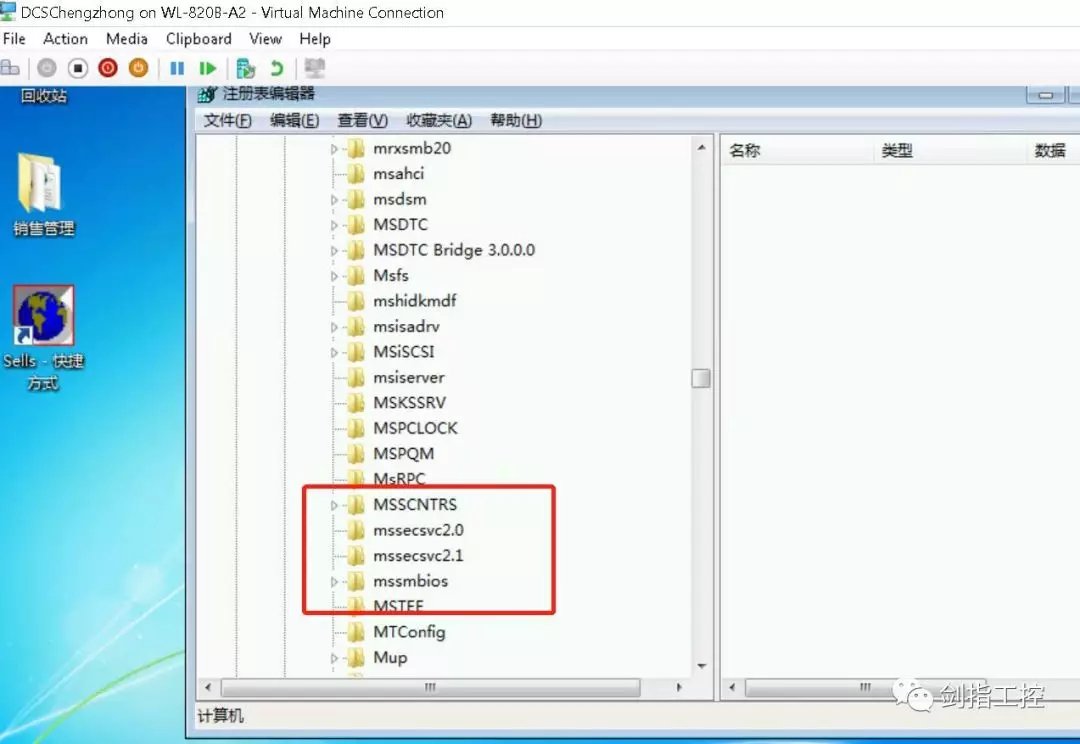

查找注册表也发现了mssecsvc2.0和mssecsvc2.1

通过netstat –an查看网络连接,发现网络不停的对外发送SYN_SENT;端口号均为445端口;

同时我们通过360杀毒软件进行扫描,发现了如下病毒:

发现该病毒后我们迅速和该企业取得联系,问询是否企业内其他电脑也有蓝屏和重启的情况,得到的答案是“是” , 随后我们也针对该次事件给该用户提了安全处理以及预防方案。

但是由于工业用户对病毒的认识没那么深,以及企业流程的影响,截止到上周服务器出现了运行慢,以及蓝屏和重启越来越频繁,甚至企业关键部门的电脑也出现了蓝屏和重启(一天十几次),经过我们工程师现场分析,该企业已经中了新的WannaMine矿马,中毒的机器都在不停的挖矿,占用了系统的大部分资源,导致正常程序运行特别缓慢,甚至启动一个文件都需要几分钟事件。

2、WannaMine2.0发现和确认(SpeechsTracing)

经过和客户沟通得知网内某台服务器最近运行缓慢,打开一个程序都需要大约几分钟,严重影响业务的正常执行;经过查证我们发现该机器中了WannaMine2.0,Wannamine2.0是利用与 NSA 相关的 EternalBlue (“永恒之蓝”)漏洞进行传播的加密挖矿蠕虫。尽管该漏洞已曝光许久,但国内仍然有不少公司和机构感染并蒙受损失,并且这类蠕虫病毒不断有新的变种出现,因此我们对该类型的安全问题也极为重视。

主要特点如下:

1) HalPluginsServices.dll是主服务,每次都能开机启动,启动后加载spoolsv.exe。

2) spoolsv.exe对局域网进行445端口扫描,确定可攻击的内网主机。同时启动漏洞攻击程序svchost.exe和spoolsv.exe(另外一个病毒文件)。

3) svchost.exe执行“永恒之蓝”漏洞溢出攻击(目的IP由第2步确认),成功后spoolsv.exe(NSA黑客工具包DoublePulsar后门)安装后门,加载payload(x86.dll/x64.dll)。

4) payload(x86.dll/x64.dll)执行后,负责将EnrollCertXaml.dll从本地复制到目的IP主机,再解压该文件,注册srv主服务,启动spoolsv执行攻击(每感染一台,都重复步骤1、2、3、4)。

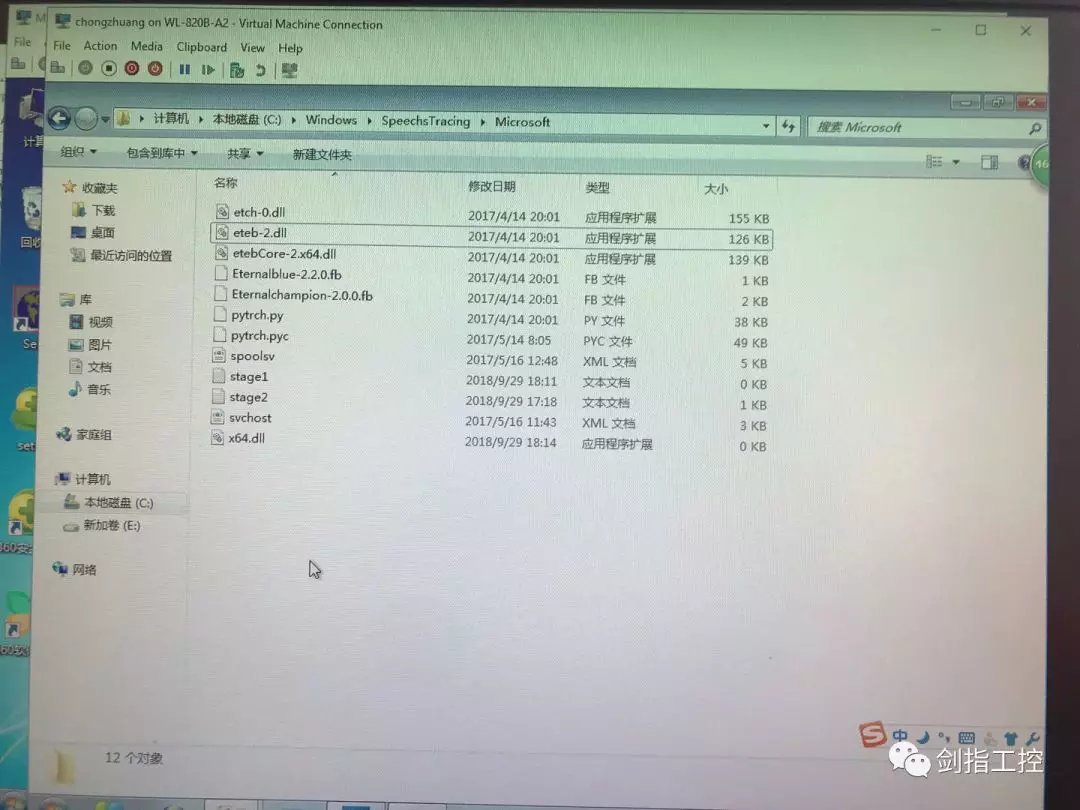

WannaMine 2.0变种包含的病毒文件,主要释放在下列文件目录中:

C:\Windows\System32\EnrollCertXaml.dll

C:\Windows\SpeechsTracing\(如果计算机有该目录,基本确定中招)

C:\Windows\SpeechsTracing\Microsoft\

该病毒为了躲避杀毒软件的查杀,特地将主控程序加密到了EnrollCertXaml.dll中,通过MS17-010漏洞进行传播,主要目的是挖掘门罗币;一旦您的系统中招,您的系统就会出现各种奇怪的活动。您的PC可能会自动关闭并重新启动几次。由于病毒会在Windows任务管理器中创建很多的不需要的注册表和计划任务,所以有用的应用程序可能需要较长时间才能运行,或者它们可能无法响应并显示错误,如果CPU和内存耗尽,会出现应用程序无法启动。更糟糕的是,SPEECHSTRACING\SPOOLSV.EXE可能会对您的Internet Explorer造成重大影响,并强制您点击欺诈。在打开网页时,网页上可能会出现令人不舒服广告。而且病毒还可以加密您的文件,如果数据库文件或者表格文档文件被加密,后果不堪设想。

3、驱动人生变种(wmiex.exe)

也是该工厂在同一台机器上三个月后中了驱动人生的变种(wmiex.exe),当我们发现该机器运行慢的时候,首先想到的是先到任务管理器查看是什么进程占用了大部分内存和CPU,结果我们在进程里发现了wmiex.exe驱动人生变种。

通过进程分析发现多了可疑进程wmiex.exe,而且sqlservr.exe的CPU和内存占用率很高,说明数据库访问有阻塞,另外多了好多svchost.exe, 根据经验判断该计算机中了矿马。

2018年12月一款通过驱动人生升级驱动下发的传播木马爆发,该木马利用永恒之蓝漏洞(MS17-010)进行传播,仅两小时攻击的用户数超过十万,2019年1月24日,攻击者通过云指令对该木马进行了更新;

被该木马感染的主机将接受恶意攻击者下发的任意指令执行恶意操作,当前下发的指令是控制感染主机进行挖矿操作,影响用户的主机性能,同时下载永恒之蓝利用工具实现内网的感染操作,从而实现组建僵尸网络的目的。

目前该病毒的主要行为如下:

1). 下载保存文件到c:\windows\temp\updater.exe,执行后移动到其他位置;

2). 移动文件到c:\windows\system32\svhost.exe,并设置隐藏属性;

3). 拷贝文件到c:\windows\system32\drivers\svchost.exe,并设置隐藏属性;

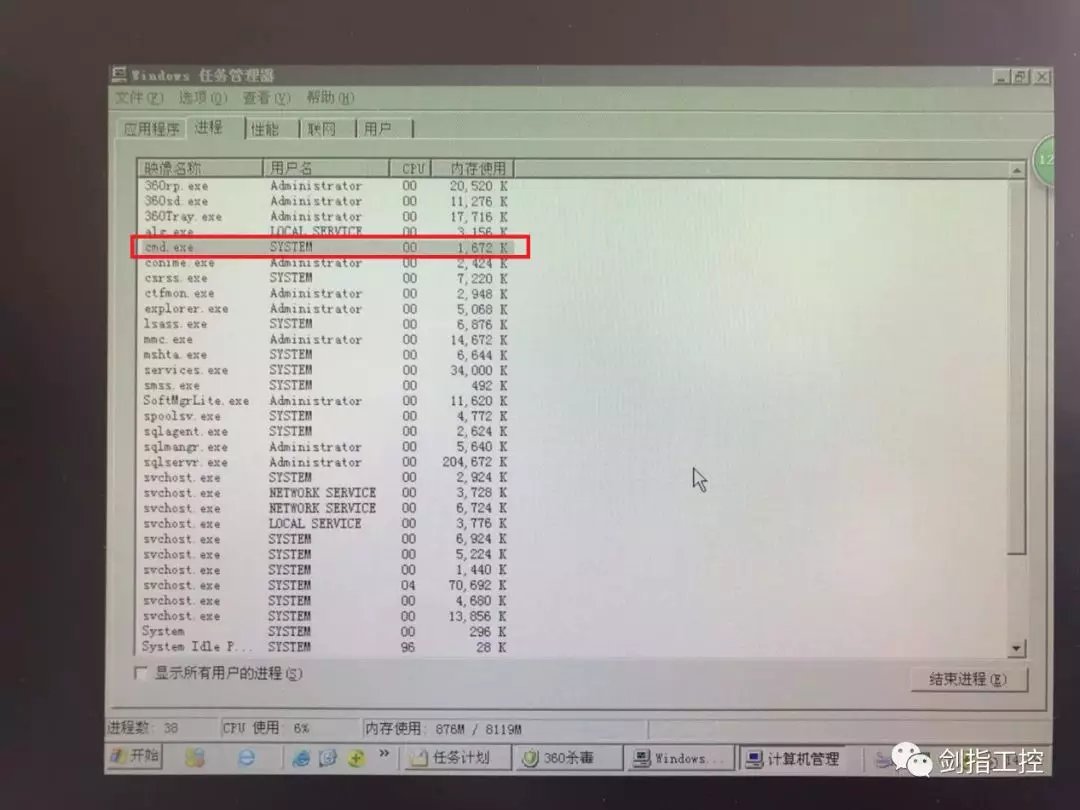

4). 释放文件到c:\windows\system32\wmiex.exe,以创建注册表启动项、计划任务等方式进行持久化攻击 并设置隐藏属性;调用cmd.exe指令执行wmic.exe清理一些系统工具和挖矿进程(抢占CPU)。

5). 释放文件到c:\windows\system32\drivers\taskmgr.exe,开始挖矿,所挖取的币种为门罗币,并设置隐藏属性;

6). 下载文件到c:\windows\temp\svchost,此文件为永恒之蓝漏洞利用工具;

7). 释放文件到c:\windows\temp\m.ps1,此文件为mimikatz密码hash提取工具;

8). 释放文件到c:\windows\temp\mkatz.ini,此文件包含提取本机用户的hash值

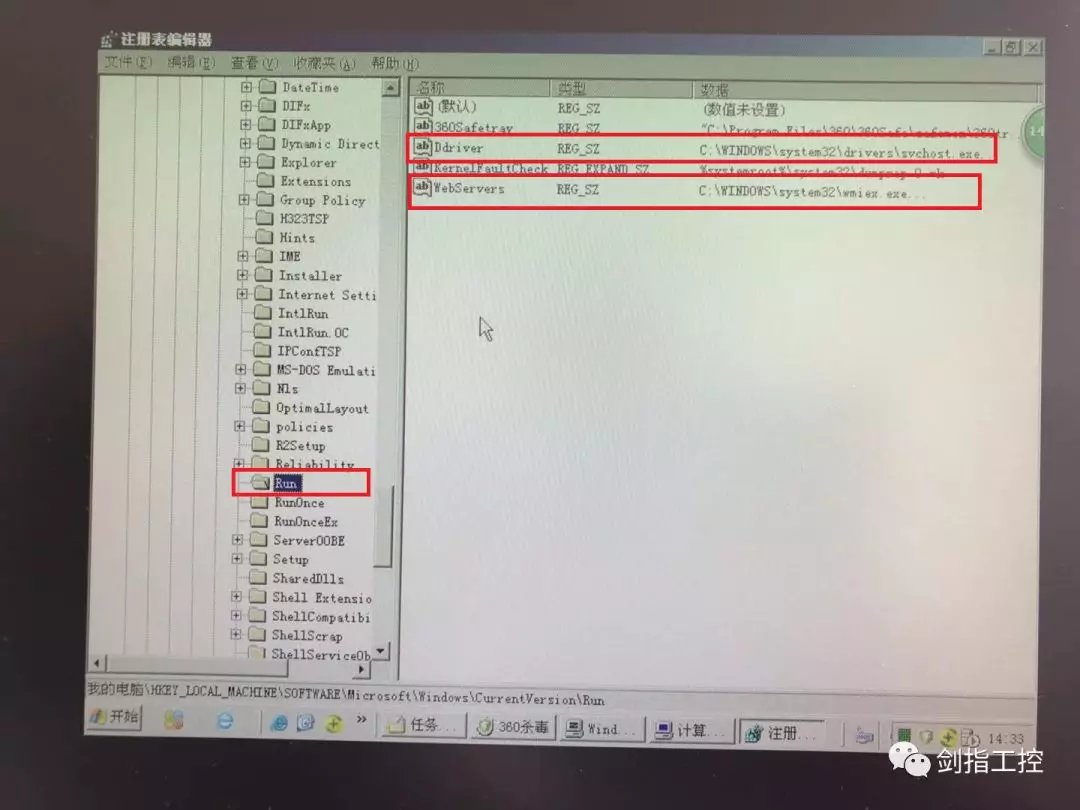

9). 添加注册表项(系统启动项添加Ddriver和WebServers):HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Ddriver

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\WebServers

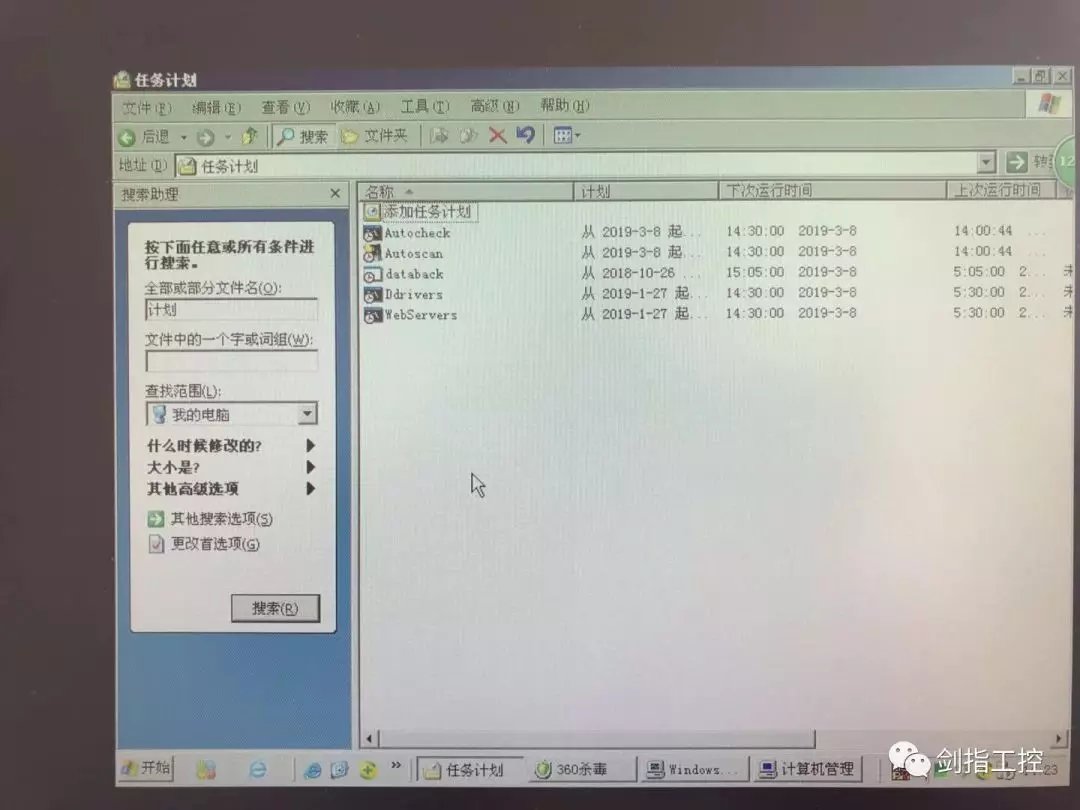

10). 执行计划任务

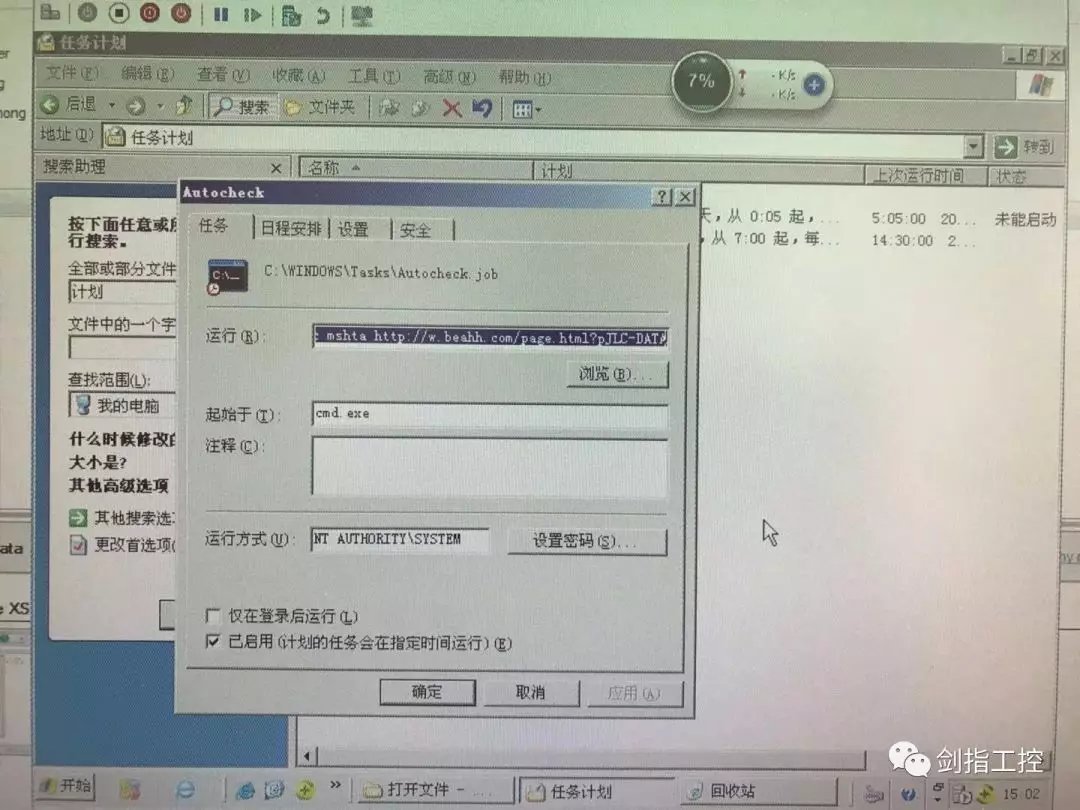

在任务计划里添加Ddrivers和WebServers以及AutoScan任务,每个一小时将主机信息上传到指定服务器,因此系统进程里多了cmd.exe的进程。

11). 执行计划任务,并定时上传主机信息到指定路径,包括以下:

http[:]//i.haqo.net;http[:]//p.abbny.com;http[:]//o.beahh.com;

http[:]//ii.haqo.net;http[:]//pp.abbny.com;http[:]//oo.beahh.com;

感染“驱动人生”病毒变种木马的主机,会运行一个伪装的svchost进程,该父进程会接着创建进程taskmgr、svchost以及cmd,其中taskmgr为挖矿进程。

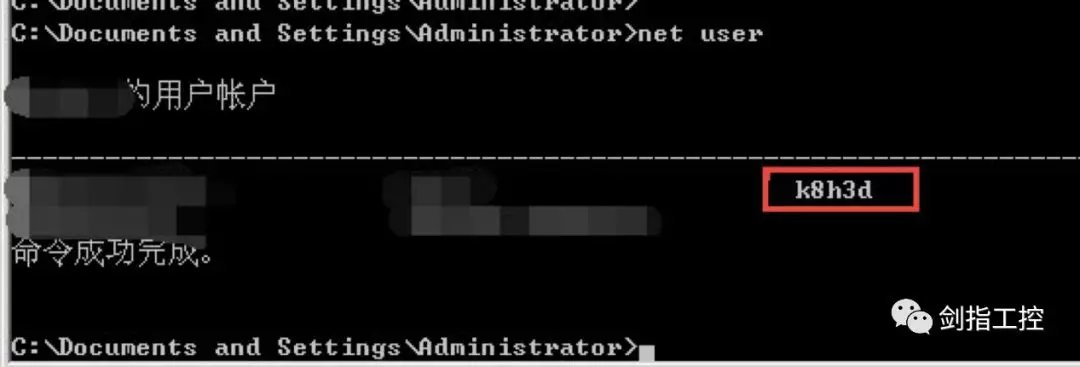

2019年2月23日该病毒增加了MSSQL爆破攻击模块,专门攻击带有MSSQL数据库的主机,前面我们说到该病毒会创建定时计划任务,以及修改注册表;2月23日后,该病毒会在主机增加一个账户k8h3d; 大家通过net user可以查看。

2月25日,病毒模块MSSQL爆破模块密码字典进行了更新,并将数据库sa的密码更新为了ksa8hd4,m@$^&*()。如果数据库被爆破,对于企业来讲后果不堪设想。该用户由于数据库密码比较复杂,可以说是无形中躲过一劫。

自查

至此我们为大家分析了Wannacry2.0,WannaMine2.0以及驱动人生矿马的发现过程,大家可以自查一下,看看自己系统内是否有文中所述的几个关键文件:

1、 WannaCry2.0 (mssecsvc.exe)

2、 WannaMine2.0(Speechstracing)

3、 驱动人生矿马 (wmiex.exe)

如果有以上文件请一定引起重视,断网,关端口,杀毒,打补丁,部署工业安全隔离系统IDMS。

综上所述,以上三个病毒都是通过ms17-010漏洞在传播,如果对该漏洞打过补丁则不会面临此类矿马,蠕虫,病毒的威胁。从漏洞公开的2017年3月份到如今2019年3月,已经过去整整两年,仍有很多企业和组织因为ms17-010漏洞不断中招。也说明很多企业自身的安全建设和制度存在问题,对数据安全和网络安全问题不够重视所致。

目前很多工业生产企业没有完善的漏洞管理和运行平台,无法定位局域网内存在漏洞的机器,无法对其定位和统计,这样就出现了不少的漏网之鱼。另外很多企业员工的安全意识也比较缺乏,为了某些目的绕过企业网络私自连接外网而造成隐患。必要是企业需要对员工的网络安全意识进行培训。

最后我们真诚的希望企业能够提高自己的安全意识,不再认为企业除了生产其他都不重要,如果心里存在这样的意识,当网络安全真正威胁到自身的时候,再补救已经为时已晚。让企业网络变得安全,需要付出一定的成本,但它也是一项投资。

伟联科技:

北京伟联科技有限公司成立于2016年,是位于海淀区的国家级高新技术企业,公司自成立之初就把为工厂提供专业、可靠、安全、先进的工业系统智能化解决方案视为己任;产品涉及工业远程维护、工业无线通讯、工业私有云、工业安全和工业组态软件等智能制造和智慧生产相关的全系列产品,其中,伟联科技自主研发的WiSCADA跨平台3D工业组态软件,以及由WiSCDA衍生出的云屏、云盒子更是成为了国内工业用户实现移动化、智能化管理的潮流之选。

截止2018年,伟联科技已经获得软件著作权8项,注册商标5项,是国家级高新技术企业和双软认证企业。伟联科技销售渠道辐射东北、华北、西北、华东、华中和西南各大区域,产品销售遍布全国,冶金、煤炭、有色金属、自来水、污水、石油天然气,电力,热力,新能源等各大行业均有伟联科技产品的成功应用。全球领先的工业自动化巨头、大型国企、科研院所、高校等都已经与伟联科技形成良好的合作关系。

伟联科技可为用户提供完整的数字化工厂解决方案,包括工厂WiFi覆盖,工厂生产网络建设,智慧生产管理平台以及手机移动控制和访问平台。而伟联科技独具特色的专有的超融合架构与虚拟化技术相结合的工业私有云工厂解决方案更是为工业生产控制系统提供了全新的控制理念,得到了许多大型设计院和终端用户的认可。工业私有云工厂解决方案获得2018 IMIC智能制造创新大赛数字化最佳方案奖,WL-430T获得2018年第16届中国自动化及智能化年度评选工业互联奖,某热电厂辅网改造及私有云方案”荣获2018-2019第十七届中国自动化及智能化年度评选——智造示范奖。

伟联公司所有员工均为在行业内资深的行业专家,均具有十年以上的行业经验,可为用户提供专业的技术支持和售后服务。